Yeni RAT Virüsü: SambaSpy

SambaSpy RAT; Remote Access Trojan (Uzaktan Erişim Truva Atı) virüsleri saldırganların hedef cihazlara uzaktan erişim sağlamak için kullandıkları Turuva atlarıdır. Genel olarak RAT virüsleri program yükleyip kaldırabilir, dosyalara erişim sağlayabilir ve tuş vuruşlarını kaydedebilir.

Kaspersky Labs 23 Eylül 2024 tarihinde yayınlamış olduğu raporda SambaSpy Turuva Atı hakkında detayları paylaştı.

SambaSpy; tespit ve analiz edilmesini zorlaştırmak amacı ile Zelix KlassMaster kullanılarak gizlenmiş, birçok özelliğe sahip bir Turuva atıdır. Kaspersky Labs’in yayınladığı rapora göre SambaSpy Turuva atı’nın yapabildikleri:

- Dosya sistemini ve işlemleri yönetme

- Dosya indirme ve yükleme

- Web kamerasını kontrol etme

- Ekran görüntüsü alma

- Parolaları çalma

- Eklentiler yükleme

- Masaüstünü uzaktan kontrol etme

- Tuş vuruşlarını günlüğe kaydetme

- Panoyu yönetme

Ne kadar etkileyici gözüksede bu liste için buz dağı’nın görünen kısmı desek yeridir. Kaspersky Labs’in yayınaldığı raporun tamamına burdan ulaşabilirsiniz.

Saldırganlar SambaSpy’ı nasıl yayıyor?

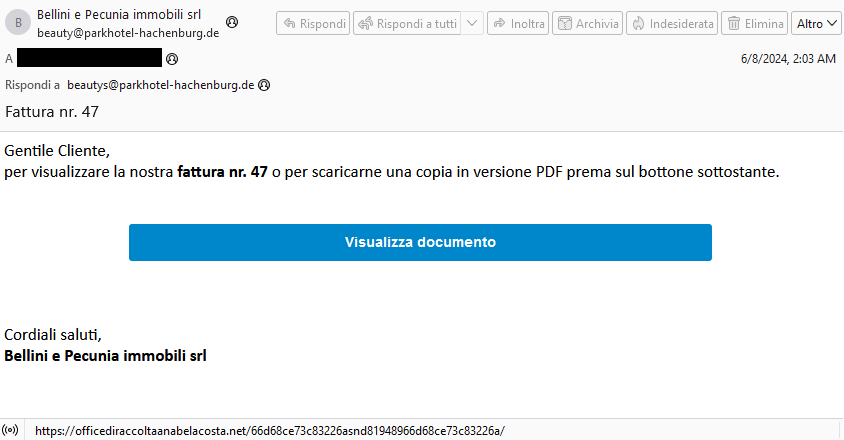

Diğer birçok RAT gibi, e-posta yoluyla. Saldırganlar; her ikisi de bir emlak acentesinden gelen mesajlar kılığında, kimlik avı e-postalarını içeren iki ana bulaşma zinciri kullanmışlar. E-posta temel olarak, bir bağlantıya tıklayarak fatura kontrol etmeye yönelik bir CTA.

Kullanıcılar bağlantıya tıkladığında, sistem dilini ve kullanılan tarayıcıyı kontrol eden zararlı bir web sitesine yönlendiriliyor. Eğer kurbanların işletim sistemi dili İtalyanca olarak ayarlanmışsa ve bağlantı Edge, Firefox veya Chrome tarayıcılarında açılırsa, cihazlarına kötü amaçlı bir PDF dosyası indirilir. Bu dosya, bir yükleyici veya indirici aracılığıyla cihazı enfekte eder. Yükleyici, Truva Atı’nı doğrudan yüklerken, indirici saldırganların sunucularından gerekli bileşenleri indirir.

Her iki tür kötü amaçlı yazılım da işleme başlamadan önce, sistemin sanal bir makinede çalışmadığını ve işletim sistemi dilinin İtalyanca olarak ayarlandığını kontrol eder. Bu koşullar sağlandığında cihaz enfekte olur.

Bu kriterlere uymayan kullanıcılar ise, İtalyan dijital fatura yönetim çözümü FattureInCloud’un web sitesine yönlendirilir. Bu akıllıca yöntem, saldırganların yalnızca belirli bir hedef kitleyi, özellikle İtalyanca dilini kullananları, enfekte etmesine olanak tanır. Diğer kullanıcılar ise gerçek bir web sitesine yönlendirilerek tehditten korunur.

SambaSpy’ın arkasında kim var?

SambaSpy’ın bu sofistike dağıtımının arkasındaki grubun kimliği henüz netleşmiş değil. Ancak elde edilen dolaylı kanıtlar, saldırganların Brezilya Portekizcesi konuştuğunu işaret ediyor. Diğer yandan, aynı grubun daha önce gerçekleştirdiği saldırılarda kullanılan kötü amaçlı alan adlarına dayanarak, faaliyetlerini İspanya ve Brezilya’ya doğru genişlettiği de biliniyor. İlginç bir şekilde, bu son saldırılarda, dil kontrolü gibi sofistike tekniklerin artık kullanılmadığı gözlemleniyor.